Monthly Threat Actor Group Intelligence Report, November 2024 (JPN)

Monthly Threat Actor Group Intelligence Report, November 2024 (JPN)

Introduction to Malware Binary Triage (IMBT) Course

Looking to level up your skills? Get 10% off using coupon code: MWNEWS10 for any flavor.

Enroll Now and Save 10%: Coupon Code MWNEWS10

Note: Affiliate link – your enrollment helps support this platform at no extra cost to you.

このレポートは2024年10月21日から2024年11月20日までNSHCの脅威分析研究所(Threat Research Lab)が収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。

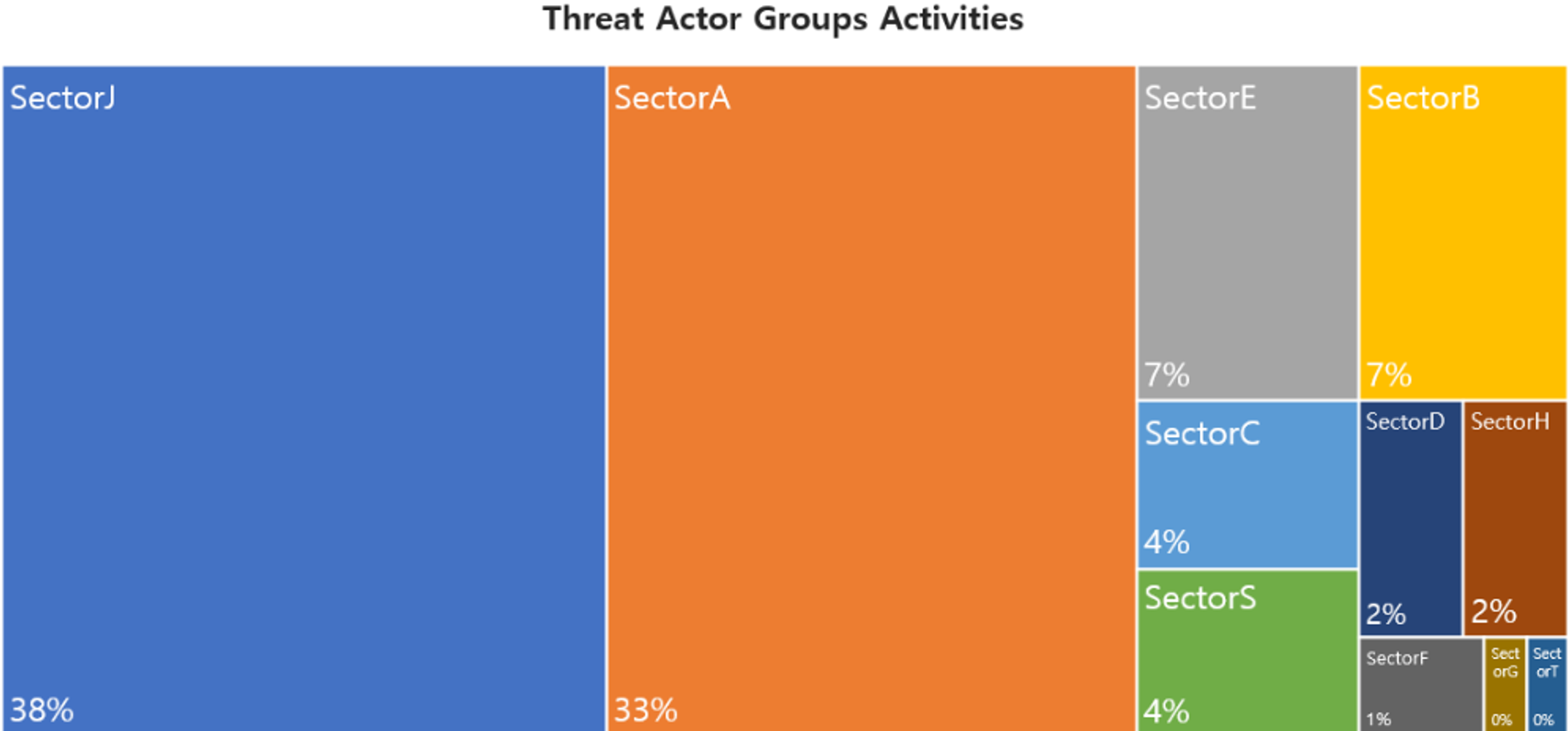

今年の11月には、 合計61件のハッキンググループの活動が確認され、 最も多い活動が確認されたグループはSectorJグループが38%であり、続きは、 SectorA、 SectorEグループの活動であった。

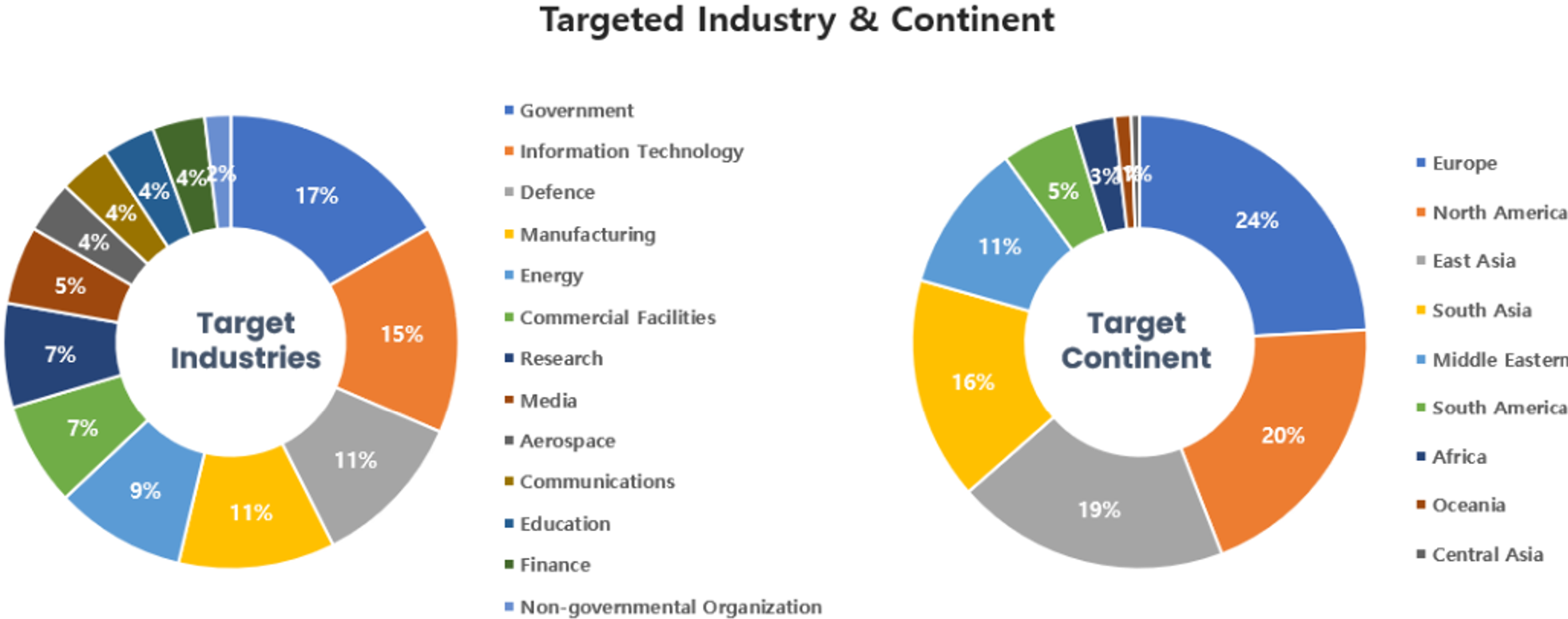

今年の11月に確認されたハッキンググループのハッキング活動は、政府機関や情報技術分野に従事する関係者またはシステムをーゲットにして最も多くの攻撃を行い、地域ごとではヨーロッパ(Europe)と北米に位置する国を対象としたハッキング活動が最も多いことが確認されている。

1. SectorAグループ活動の特徴

2024年11月には合計5件のハッキンググループの活動が確認され、このグループはSectorA01、 SectorA02、 SectorA03、 SectorA04、 SectorA06 グループである。

SectorA01グループの活動は、ロシア、中国、トルコ、パキスタン、インドネシア、ブラジル、フランス、ドイツ、アメリカ、インド、クロアチア、ベトナム、シンガポール、スペイン、イラン、マレーシア、イスラエル、イタリア、香港、スイス、日本、ウクライナ、韓国、カナダ、イギリスから確認された。このグループは、企業のリモートワーク採用プロセスを悪用し、偽の身元を利用して採用された後、機密データを盗み出す攻撃を実行しました。最終的に使用されたバックドアは、ターゲットシステムに設置され、データを長期的に収集するための基盤を築き、攻撃者のサーバーと通信して追加コマンドを実行し、収集されたデータを転送する機能を実行した。

SectorA02グループの活動は韓国、イギリスから確認された。 このグループは、「北朝鮮とロシアの緊密な関係の後、中国政府の対北朝鮮政策の変化」というファイル名を持つWindowsショートカット(LNK)ファイル形式のマルウェアを使用し、最終的にバックドア型マルウェアを使用して攻撃者の命令に従ってファイルを奪取し、ピクラウド(pCloud)、ヤンデックス(Yandex)のようなクラウドサービスを使用して攻撃者のクラウドサーバーに送信した。

SectorA03グループの活動は、イラン、ドイツ、日本、ロシアから確認された。 このグループは、中国大使館の招待状関連ファイルを偽装した仮想ディスクイメージ(VHDX)を使用し、最終的に使用されたマルウェアは、攻撃者のコマンドにより、ファイルの乗っ取りや画面キャプチャ、追加のマルウェアをダウンロード・実行する機能を備えています。

SectorA04グループの活動は、ロシアから確認された。このグループは、奪取された認証情報とWindowsアクセストークンの改ざんを通じてネットワーク乗っ取り及び権限昇格を行い、その後、Play Ransomware(Play Ransomware)を使用する脅威グループと協力してランサムウェア攻撃を行った状況が確認された。

SectorA06グループの活動は、イギリス、アメリカから確認された。このグループは 、暗号通貨資産の奪取と機密情報の収集を目的とし、MacOS(MacOS)の環境設定ファイルであるZsh環境設定ファイル(~/.zshenv)を修正して、システムの再起動後もマルウェアが継続的に実行されるように設定した。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年11月には合計6件のハッキンググループの活動が確認され、このグループはSectorB01、SectorB22、 SectorB31、 SectorB65、 SectorB71、 SectorB106グループである。

SectorB01グループの活動は、インドネシア、台湾から確認された。 このグループは、東南アジアの政治活動家、政治家、ジャーナリストを対象に機密データを奪取する攻撃活動を行い、ターゲットシステムにモジュラー型のWindowsベースの監視フレームワークをインストールし、メッセージングアプリのデータ奪取、電子メールクライアント、ブラウザの認証情報などの機密データを収集し、暗号化してコマンド&コントロール(C2)サーバーに送信した。

SectorB22グループの活動は、インドから確認された。このグループは、プロモーション(Promotion)通知レポートとして偽装したマルウェアを含む圧縮ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールした悪性のDLLファイルを介してコマンドおよび制御(C2)サーバーから送信されたコマンドによって悪性行為を行った。

SectorB31グループの活動は、カナダ、インド、中国から確認された。 このグループは、ソフォスファイアウォール(Sophos Firewall)の脆弱性を悪用して機密データを奪取し、ネットワーク制御のための基盤施設(Operational Relay Boxes、 ORB)を構築した。

SectorB65グループは、南アジアの通信産業をターゲットにしてモジュール式マルウェアフレームワークを配布して機密データを奪取する攻撃活動を行い、ターゲットシステムにインストールしたマルウェアを通じてコマンド&コントロール(C2)サーバーと通信を設定し、奪取した情報を暗号化してコマンド&コントロールサーバーに送信した。

SectorB71グループの活動は中国、サウジアラビア、台湾から確認された。このグループは、台湾の政府機関や宗教団体をターゲットにしてマルウェアを配布して攻撃活動を行い、ターゲットシステムにインストールしたマルウェアを通じてウェブセッションクッキーの乗っ取りやクラウドサービスのデータ収集を行った。

SectorB106グループは、通信会社をターゲットにマルウェアを配布して攻撃活動を行い、異なる通信会社間でデータとメッセージを転送するために使用するGPRS(General Packet Radio Service)ネットワークの外部DNSサーバーを直接ハッキングしてターゲットのネットワークにアクセスしました。 また、このグループは、ターゲットのネットワークでカスタマイズされたマルウェアを使用して加入者情報及び通話関連メタデータ(Meta Data)を収集し、コマンド&コントロール(C2)サーバーに送信した。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年11月には合計2件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC04グループである。

SectorC01グループの活動は、ウクライナ、イタリアから確認された。 このグループは、Googleが提供するボット防止認証画面(reCAPTCHA)を偽装したフィッシング(Phishing)ページを使用し、PowerShell(PowerShell)コマンドをクリップボードにコピーするように誘導し、これを実行させることでブラウザ認証情報の奪取と遠隔制御を行った。

SectorC04グループの活動は、ウクライナ、エストニア、トルコ、ベルギー、スウェーデン、イギリス、オーストラリア、日本から確認された。このグループは、「AmazonとMicrosoftサービスの統合」などのテーマのフィッシングメールを使用し、ターゲットがメールに添付されたRDP設定ファイルを実行すると、攻撃者のサーバーとRDP接続が自動的に確立されます。攻撃者は、RDP接続を通じて追加のマルウェアを実行するための基盤を構築した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorDグループ活動の特徴

2024年11月には合計3件のハッキンググループの活動が確認され、このグループはSectorD02、 SectorD05、 SectorD31グループである。

SectorD02グループの活動は、ルワンダ、モロッコ、イスラエル、カナダ、ブラジル、アフガニスタン、イギリス、アメリカ、カザフスタン、インド、ペルー、アルメニア、エジプト、スペイン、日本、イラク、アルゼンチン、ヨルダン、ドイツ、ルクセンブルクから確認された。 このグループは、未払いの請求書に関する内容のPDF文書が添付されたフィッシングメールを使用し、最終的に遠隔制御ツールであるレベル(Level)を通じてターゲットシステムに対する遠隔制御を試みた。

SectorD05グループの活動は、イスラエル、インド、アルバニア、トルコ、アラブ首長国連邦から確認された。 このグループは、LinkedInのようなプラットフォームで偽の採用担当者プロフィールを作成し、採用ウェブサイトに偽装したフィッシングリンクをターゲットに転送し、ターゲットがフィッシングリンクを通じてマルウェアをダウンロード・実行するように誘導しました。最終的に、遠隔制御機能を持つバックドア方式のマルウェアを使用し、DLLサイドローディング(DLL Side-Loading)技法を活用して検知を回避し、システム情報を収集する。

SectorD31グループの活動は、アメリカ、ロシア、イスラエル、ドイツ、メキシコ、スペインから確認された。 このグループは、イスラエル国家サイバー局(Israel National Cyber Directorate、 INCD)として偽装したフィッシングメールを通じてモジュール型マルウェアを配布し、リモートコマンドの実行、データ奪取、スクリーンショットのキャプチャなどの機能を実行する。

SectorDハッキンググループは、主に政治的な競合関係にある国家をターゲットにしてハッキング活動を行う。

最近SectorDハッキンググループは、このグループを支援する政府を反対する活動を行う人物、もしくは諸国の政治、外交活動のような機密情報を収集するための目的であると分析されている。

5. SectorEグループ活動の特徴

2024年11月には合計4件のハッキンググループの活動が確認され、このグループはSectorE02、SectorE04、SectorE05、SectorE08グループである。

SectorE02グループの活動は、バングラデシュから確認された。このグループは、プロジェクト関連の自制納品進行状況及び主要事項を要約したRTF文書を偽装したウィンドウショートカット(LNK)ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールしたマルウェアを通じてシステム情報を収集し、追加マルウェアをダウンロードして後続攻撃のための基盤を構築した。

SectorE04グループの活動はインド、アラブ首長国連邦、ドイツ、シンガポール、オランダ、パキスタン、モルディブ、スリランカ、フランスから確認された。 このグループは、入札公告として偽装したMicrosoft Word文書を配布して攻撃活動を行い、ターゲットシステムで実行したワード文書を通じて外部テンプレート(Remote Template)をダウンロードし、その後の攻撃のための基盤を構築した。

SectorE05グループの活動は韓国、イギリス、日本、イラン、ルーマニア、中国、パキスタン、シンガポールから確認された。 このグループは、イスラム教徒の巡礼の一つであるハッジ(Hajj)政策文書を偽装したWindowsヘルプ(CHM)ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールしたマルウェアを通じて追加マルウェアをダウンロードし、今後の攻撃のための足場を固めた。

SectorE08グループの活動は、香港、中国、中国、シンガポール、日本、台湾、インド、英国、米国、パキスタンから確認された。このグループは、パキスタンの防衛産業と香港の研究者を主な対象として悪意のあるRAR圧縮ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールした侵入テスト(Penetration Testing)ツールであるコバルトストライク(Cobalt Strike)を通じてコマンド&コントロール(C2)サーバーから送信された追加コマンドを実行した。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。

しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

6. SectorFグループ活動の特徴

2024年11月には合計1件のハッキンググループの活動が確認され、このグループはSectorF01グループである。

SectorF01グループの活動は、日本、韓国、中国から確認された。このグループは、南シナ海関連の法的制度研究文書を偽装したMSC(Microsoft Management Console Snap-in Control)ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールした侵入テスト(Penetration Testing)ツールであるコバルトストライク(Cobalt Strike)を通じて、コマンド&コントロール(C2)サーバーから送信された追加コマンドを実行した。

SectorFハッキンググループは、主にこのクループを支援する政府と隣接した国家の政治、外交及び軍事活動のような機密情報を収集するための目的と自国の経済発展のための最先端の技術関係の機密情報の奪取のための目的があると分析されている。

7. SectorHグループ活動の特徴

2024年11月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動は、インド、ドイツ、イギリス、アラブ首長国連邦、スイス、カナダ、日本、米国から確認された。。このグループは、軍(Military)の公式書簡Adobe(Adobe)PDF文書を偽装したLinuxデスクトップエントリー(.desktop)ファイルを配布して悪性の活動を行い、ターゲットシステムにインストールしたレッド・チーム・フレームワーク(red teaming framework)であるMythicをサポートするPoseidonツールを通じて、コマンド&コントロール(C2)サーバーから伝達されたコマンドによってターゲットシステムを制御した。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

8. SectorSグループ活動の特徴

2024年11月には合計1件のハッキンググループの活動が確認され、このグループはSectorS01グループである。

SectorS01グループの活動は、ブラジル、コロンビアから確認された。このグループは、フィッシングメールを通じて司法省の文書を装った実行圧縮(Self-extracting archive、SFX)ファイルを配布して攻撃活動を行い、ターゲットシステムにインストールしたDcRat(DcRat)と呼ばれる遠隔制御機能のマルウェアを通じて、コマンド&コントロール(C2)サーバーから送信された追加コマンドを実行した。

現在まで続くSectorSハッキンググループの活動は、このグループを支援する政府と隣接した国家から政治、外交及び軍事活動などの政府活動関係の機密情報を収集するための目的でハッキング活動を行うことであると分析されている。

9. サイバー犯罪グループの活動の特徴

2024年11月には合計11件のハッキンググループの活動が確認され、このグループはSectorJ09、 SectorJ25、 SectorJ39、 SectorJ72、 SectorJ85、 SectorJ90、 SectorJ109、 SectorJ149、 SectorJ165、 SectorJ175、 SectorJ191グループである。

このグループは、他国の政府の支援によって活動を行っているハッキンググループとは異なり、現実世界で金銭的な利益を確保できるような価値があるオンライン情報を奪取し、自ら特定の企業や組織をハッキングして内部ネットワークにランサムウェアを配布したり、重要な機密情報を奪取してそれを口実に金銭を要求する脅迫行為などを行った。

SectorJ09グループは、難読化されたスキミングジャバスクリプトを挿入し、ターゲットが決済ページに入力したクレジットカード情報などの金融情報を奪取するフォームジャッキング(FormJacking)攻撃を行った。

SectorJ25グループの活動は、ロシア、シンガポール、イスラエル、フランス、香港で発見されました。同グループは、Docker(Docker)コンテナをターゲットにマルウェアを流布するためにシェルスクリプトのマルウェアを実行し、シェルスクリプトのマルウェアは、ネットワークスキャンツールであるZrab、Masscanおよびバックドアマルウェアをターゲットシステムにダウンロードして実行しました。このグループは、最終的にクリプトマイナー(CryptoMiner)マルウェアをターゲットシステムに流布・実行し、ターゲットシステムのリソースを活用して暗号通貨を採掘することで金銭的な利益を確保しようとしたと分析されている。

SectorJ39グループは、セキュリティソフトウェア「アバスト(Avast)」のカーネルドライバファイルをターゲットシステムにインストールした後、Windowsサービス制御管理ツール(Service Control)コマンドを通じてこれをサービスとして登録した。その後、インストールしたドライバファイルを通じて、セキュリティソフトウェアに関連するプロセスを終了した後、ターゲットを制御しようとしたと分析されている。

SectorJ72グループの活動は、ペルーから確認された。このグループは、DLL形式のマルウェアを使用し、このマルウェアは、オニオン(Onion)ドメインをC2サーバーとして利用し、ターゲットシステムを遠隔で制御するなどの悪性行為を行ったと分析されている。

SectorJ82グループは、企業ドメインに類似したフィッシング(Phishing)ウェブサイトを構築し、当該企業ページにアクセスしようとするユーザーがURL入力に誤字脱字を含むミスをした際に、タイポスクワッティング(Typosquatting)攻撃を試みた。当該グループは、特定の企業ドメインを対象にタイポスクワッティング攻撃を試みたとみられ、当該企業に関連するユーザーの認証情報を収集しようとしたものと分析されている。

SectorJ90グループは、フィッシングメールを通じて文書ファイルを添付して送信し、添付された文書ファイルにはクラウドファイルが含まれており、クラウドからファイルを受信したい場合は「Open」ボタンをクリックするような内容を記述し、ターゲットがこのファイルを実行するように誘導しました。ターゲットがボタンをクリックすると、コマンド&コントロール(C2)サーバーからJavaScriptマルウェアをダウンロード・実行し、JavaScriptマルウェアは、Windowsインストーラ(MSI)形式の追加的なマルウェアをダウンロード・実行した。このグループは、最終的にターゲットシステムのスクリーンショットをコマンド&コントロールサーバーに送信する機能を実行するJavaScript及びPython形式のマルウェアを実行したと分析されている。

SectorJ109グループの活動は韓国、中国から確認された。このグループは、商用ソフトウェアダウンロードサイトとして偽装したフィッシングサイトを通じてターゲットにマルウェアをダウンロードするよう誘導し、ターゲットがマルウェアをダウンロードしたことを認識できないように、実際の商用ソフトウェアを実行した画面と同様の画面を出力した。このグループが配布したマルウェアはトロイの木馬(Trojan)で、ターゲットのシステム情報を収集したり、リモートで制御するなどの悪性行為を実行しようとしたものと分析されている。

SectorJ149グループの活動は、韓国、デンマーク、ロシア、マレーシア、米国、ベラルーシ、ウクライナ、カナダ、コロンビア、パナマ、パキスタン、フランスから確認された。このグループは、見積依頼として偽装したフィッシングメールを送信し、ターゲットが添付ファイルをダウンロードし、実行するように誘導した。添付されたファイルはWindowsキャビネット(CAB)圧縮ファイルで、圧縮ファイルにはVisual Basic Script(VBS)形式のマルウェアが含まれている。ターゲットがこのファイルを実行すると、PowerShellコマンドでBitbucketまたはGitHubにアップロードされた追加の悪性コードをダウンロードする。ダウンロードされたマルウェアは、ステガノグラフィ(Steganography)技術を活用し、Base64でエンコードされたバイナリが挿入された画像ファイルであり、PowerShellコマンドでデコードした後、プロセスホローイング(Process Hollowing)技術を使用して実行した。このグループは、ターゲットシステムにスティラー(Stealer)マルウェア及びリモートコントロールマルウェア(RAT)を配布し、ターゲットを遠隔制御して情報を奪取するなどの悪性行為を実行しようとしたと分析されている。

SectorJ165グループは、ダウンローダー機能を実行するJavaScriptマルウェアを通じて、ターゲットシステムにボット(Bot)マルウェアやランサムウェアなどのマルウェアをダウンロードし、実行した。

SectorJ175グループの活動はイタリア、カナダ、トルコから確認された。このグループは金銭的な利益を確保するためにドラゴンフォースランサムウェア(Dragonforce Ransomware)を使用し、ランサムノートを通じて金銭的な問題を議論できるオニオン(Onion)ドメインのアドレスを送信した。

SectorJ191グループの活動は、インドから確認された。このグループは、マイクロソフトSQLサーバー(Microsoft SQL Server)をターゲットに、コインマイナー(CoinMiner)マルウェアとターゲットシステムのネットワークリソースを第3者がプロキシ(Proxy)として活用するように共有するプロキシウェア(Proxyware)マルウェアを配布した。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact service@nshc.net.

Article Link: Monthly Threat Actor Group Intelligence Report, November 2024 (JPN) – Red Alert

1 post - 1 participant

Malware Analysis, News and Indicators - Latest topics